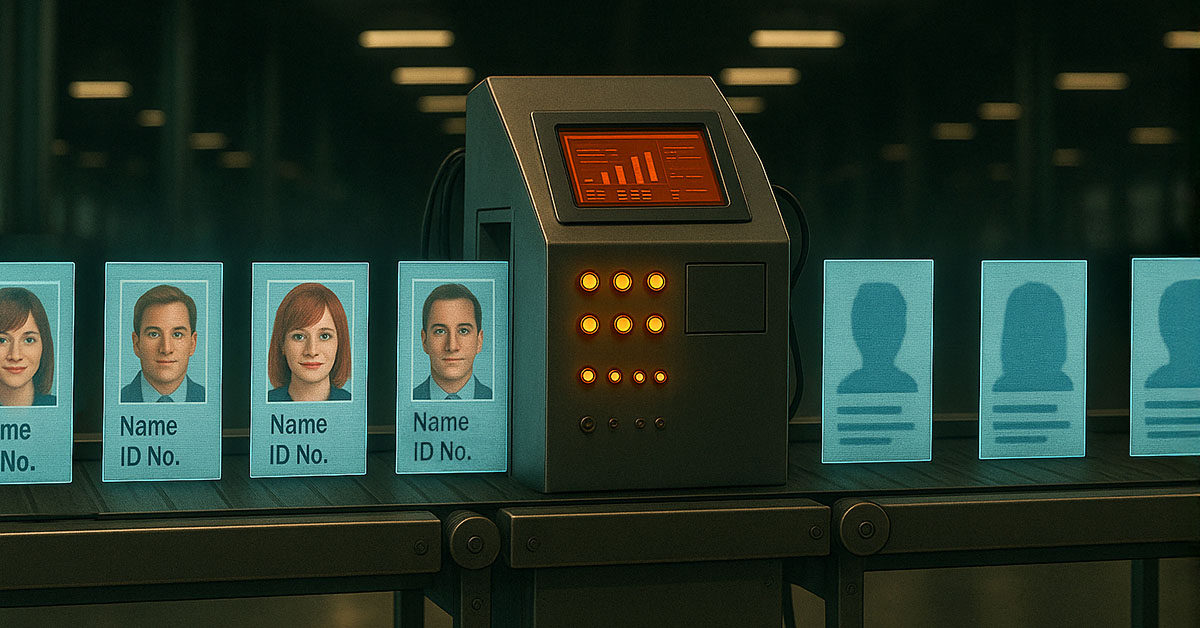

Datenanonymisierung: Sensible Informationen in strategischen Wert verwandeln

Datenanonymisierung befähigt Unternehmen, Erkenntnisse zu gewinnen und gleichzeitig die Privatsphäre zu wahren. Sie ermöglicht sichere Zusammenarbeit über Teams und Organisationen hinweg – sei es für Analysen, Sicherheit, Forschung oder Produktentwicklung.

In einer Welt, in der jede Transaktion, jeder Klick und jede Interaktion Daten erzeugt, ist das Konzept der Anonymität paradox geworden. Daten bilden das Rückgrat der Innovation – zugleich stellen sie eines der größten Unternehmensrisiken dar. Angesichts verschärfter Datenschutzgesetze und steigender Erwartungen der Öffentlichkeit ist Anonymisierung längst kein technisches Randthema mehr, sondern eine strategische Notwendigkeit.

Doch Anonymisierung ist kein einzelnes Werkzeug. Sie ist ein komplexer, mehrschichtiger Prozess, der drei oft widersprüchliche Ziele in Einklang bringen muss: Privatsphäre, Nutzbarkeit und Compliance. Dieser Artikel beleuchtet Anonymisierung aus technologischer und organisatorischer Perspektive – von den grundlegenden Methoden über neue Ansätze bis hin zu den praktischen Herausforderungen, Systeme funktionsfähig zu halten, während Daten ihre Identität verlieren.

1. Definition und Umfang der Datenanonymisierung

Anonymisierung geht weit über das Ersetzen von Namen oder E-Mail-Adressen hinaus. Sie beschreibt die irreversible Transformation personenbezogener Daten, sodass Einzelpersonen weder direkt noch indirekt identifizierbar bleiben.

Wesentlich ist die Unumkehrbarkeit. Sobald Daten anonymisiert sind, darf keine technische oder organisatorische Maßnahme eine Re-Identifikation ermöglichen. Das unterscheidet Anonymisierung klar von Pseudonymisierung, bei der Identifikatoren ersetzt, aber mittels Schlüssel wiederhergestellt werden können. Auch Verschlüsselung ist keine Anonymisierung: Sie schützt Daten während Übertragung oder Speicherung, entfernt aber keine personenbezogenen Attribute.

Wichtige Aspekte:

- Granularitätskontrolle: Welcher Detailgrad ist sicher beibehaltbar, ohne Re-Identifikation zu riskieren?

- Kontextsensitivität: Bleiben Datensätze auch in Kombination mit anderen Quellen anonym?

- Zweckbindung: Wie lässt sich Privatsphäre wahren und dennoch Analyse- oder Testwert erhalten?

Damit ist Anonymisierung kein einmaliger Schritt, sondern eine ingenieurtechnische Disziplin – an der Schnittstelle von Datenarchitektur, Governance und regulatorischer Strategie.

2. Regulatorischer und rechtlicher Rahmen

Moderne Datenschutzgesetze haben Anonymisierung von einem „Compliance-Checkbox“-Thema zu einer rechtlichen Trennlinie zwischen personenbezogenen und nicht-personenbezogenen Daten erhoben.

- GDPR: Anonymisierte Daten fallen außerhalb des Anwendungsbereichs, jedoch nur, wenn Re-Identifikation „vernünftigerweise unwahrscheinlich“ ist.

- CCPA: Verfolgt ein ähnliches Prinzip, fokussiert auf die Unmöglichkeit der Rückverknüpfung.

- HIPAA, ISO/IEC 20889: Definieren konkrete Kriterien und Verfahren.

In der Praxis prüfen Aufsichtsbehörden nicht theoretische Perfektion, sondern Risiko und Angemessenheit. Unternehmen, die Anonymisierung als dynamischen Prozess mit regelmäßigen Tests und Dokumentation verankern, stehen regulatorisch auf der sichereren Seite.

3. Kerntechniken der Anonymisierung

Die Basis bilden mathematische und statistische Verfahren, die identifizierbare Muster stören und gleichzeitig Nutzwert bewahren:

- Maskierung (statisch/dynamisch): ersetzt echte Werte durch fiktive, aber plausible Daten.

- Generalisierung & Unterdrückung: Verfahren wie k-Anonymität, l-Diversität, t-Closeness reduzieren die Detailtiefe.

- Randomisierung: fügt Rauschen hinzu oder tauscht Attribute zwischen Datensätzen.

- Aggregation: fasst Einzeldaten zu Gruppen zusammen.

Wirksamkeit ist kontextabhängig – k-Anonymität funktioniert z. B. gut bei Tabellen, scheitert aber bei korrelierten Attributen. Masking ist schnell, kann jedoch Abhängigkeiten zerstören. In der Praxis kombiniert man Methoden, gesteuert durch:

- Risikobewertung – Re-Identifikationswahrscheinlichkeit

- Datentyp – strukturiert, semi-strukturiert, unstrukturiert

- Nutzungszweck – Reporting, KI-Training, Testautomatisierung

4. Fortschrittliche Ansätze

Neue Technologien verschieben die Grenzen – weg von statischer Transformation hin zu Privacy-by-Design-Architekturen:

- Differential Privacy: mathematischer Nachweis, dass statistische Ausgaben keine individuellen Rückschlüsse zulassen.

- Synthetische Daten: KI-generiert, ahmen reale Datensätze nach, ohne tatsächliche Werte preiszugeben.

- Federated Learning: Modelle werden lokal trainiert, Rohdaten verlassen Systeme nicht.

Diese Ansätze verlagern den Fokus von der Veränderung bestehender Daten hin zur Neugestaltung der Art und Weise, wie Daten erhoben, geteilt und analysiert werden.

Allerdings sind damit Einschränkungen verbunden — synthetische Daten können weiterhin verborgene Verzerrungen enthalten, und Differential Privacy erfordert eine fachkundige Abstimmung, um eine Verschlechterung der Analysequalität zu vermeiden.

Diese Methoden ersetzen klassische Verfahren nicht, sondern ergänzen sie.

5. Risiken und Angriffe auf Anonymisierung

Keine Anonymisierung ist absolut sicher. Mit wachsender Rechenleistung und Datenverfügbarkeit steigt das Risiko:

- Linkage-Angriffe: Verknüpfung mit externen Quellen.

- Inference-Angriffe: Ableitung sensibler Attribute aus Korrelationen.

- Background-Wissen: Domänenspezifisches Wissen erhöht Re-Identifikationschancen.

Bekannte Fälle wie AOL (2006) oder Netflix (2008) zeigen: „Anonyme“ Daten können überraschend leicht deanonymisiert werden. 2021 kam es zu einem besonders brisanten Vorfall und zwar beim französischen Software-Hersteller Dedalus Biologie (Frankreich): Durch Software-Migrationsfehler wurden intime medizinische Daten von fast 500.000 Personen öffentlich zugänglich gemacht. Dies führte zu einem erheblichen Reputationsverlust und rechtlichen Konsequenzen.

Organisationen müssen daher eine risikobasierte Anonymisierung einführen und dabei Folgendes berücksichtigen:

- Das Potenzial für eine Re-Identifizierung wächst mit zunehmender Vielfalt und Vernetzung der Datensätze.

- Regelmäßige Tests und kontradiktorische Bewertungen sind von entscheidender Bedeutung.

- Sicherheit durch Verschleierung (Verbergen von Methoden) ist unwirksam; Transparenz und Validierung sind wichtiger.

Deshalb gilt: Transparenz und kontinuierliche Tests sind essenziell.

6. Balance zwischen Privatsphäre und Nutzwert

Anonymisierung ist immer ein Trade-off: Je stärker die Anonymisierung, desto geringer die Datenqualität. Die Balance betrifft:

- Analytischen Nutzen: Was bleibt nach Transformation erhalten?

- Prozessfunktionalität: Laufen Systeme/Workflows noch korrekt?

- Regulatorische Verteidigbarkeit: Hält die Maßnahme einer Prüfung stand?

Unternehmen müssen kontextbezogenes Modellieren betreiben – klare Use Cases definieren, passende Anonymisierungsstufen wählen, Nutzwertverlust messen.

7. Technologische Implementierungen

Erfolgreiche Anonymisierung integriert sich in den gesamten Datenlebenszyklus:

- ETL-Pipelines

- Automatisierungs-Frameworks

- Cloud-native Services

- Metadaten-gesteuerte Konfiguration

Marktführer wie Informatica, Delphix, SAP TDMS bieten strukturierte Workflows; Open Source (ARX, sdcMicro) erlaubt Flexibilität mit internem Know-how.

Erfolgsfaktor ist weniger das Tool als die Design-Disziplin – der Abstimmung der Anonymisierungslogik auf Architekturprinzipien, Sicherheitsrichtlinien und operative Arbeitsabläufe.

8. Anonymisierung in Testumgebungen

Besonders kritisch: Testlandschaften. Unternehmen nutzen produktionsnahe Daten – oft mit realen Personenbezügen. Herausforderungen:

- Konsistenz über Systeme hinweg

- Erhalt referentieller Integrität

- Keine „One-Size-Fits-All“-Lösung

Der Prozess erfordert eine umfassende Abhängigkeitsanalyse über alle Systeme hinweg, um festzustellen, wie Entitäten interagieren, wo personenbezogene Identifikatoren auftreten und wie sich Transformationen kaskadieren.

Eine robuste Strategie umfasst:

- Aufbau wiederholbarer Anonymisierungspipelines, die die Konsistenz über alle Umgebungen hinweg gewährleisten.

- Verwendung von Tokenisierung oder deterministischem Mapping, wenn Beziehungen bestehen bleiben müssen.

- Testen anonymisierter Daten mit vollständiger Geschäftslogik, um die Funktionalität zu bestätigen.

Aufgrund dieser Komplexität ist die Anonymisierung von Testdaten eine der zeitaufwändigsten und fachlich anspruchsvollsten Phasen – aber auch eine der wichtigsten für Compliance und Sicherheit.

9. Zukunftstrends

Die nächsten Jahre werden von KI-gestützten Verfahren, neuen Regulierungen und Quantum-Computing-Bedrohungen geprägt.

Zu den neuen Entwicklungen gehören:

Differential Privacy in großem Maßstab

Differential Privacy wurde von Technologieführern wie Apple, Google und Microsoft entwickelt und begrenzt mathematisch das Risiko, dass die Daten einer Person offengelegt werden.

Dieser Ansatz basiert auf einem Parameter namens „Datenschutzbudget” (ε), der steuert, wie viele Informationen über eine einzelne Person die Ausgabe beeinflussen können. Die Wahl des richtigen Wertes für ε ist entscheidend: Ein kleinerer Wert erhöht den Datenschutz, verringert jedoch die Datengenauigkeit, während ein größerer Wert die Genauigkeit verbessert, aber den Datenschutz schwächt.

Generierung synthetischer Daten

Mithilfe von GANs (Generative Adversarial Networks) und Variational Autoencoders gewinnen synthetische Datensätze in Bereichen wie dem Gesundheitswesen, Automobilprüfungen und dem Training von KI-Modellen zunehmend an Bedeutung. Die Herausforderung besteht weiterhin darin, die statistische Genauigkeit zu gewährleisten, ohne identifizierbare Attribute preiszugeben.

Föderiertes Lernen

Ermöglicht maschinelles Lernen auf dezentralen Daten – Modelle werden lokal trainiert und nur Erkenntnisse werden aggregiert. Dies verringert die Abhängigkeit von einer zentralen Anonymisierung, allerdings besteht weiterhin das Risiko einer Metadatenleckage.

Datenschutzkonforme Berechnung

Datenschutzkonforme Berechnungen umfassen Methoden, mit denen Unternehmen Daten analysieren und verarbeiten können, ohne sensible Informationen preiszugeben. Durch die Möglichkeit, Berechnungen auf anonymisierten oder verschlüsselten Datensätzen durchzuführen, stellen diese Techniken sicher, dass Daten auf individueller Ebene geschützt bleiben, während Erkenntnisse weiterhin gewonnen werden können.

Zu den wichtigsten Ansätzen gehören:

- Homomorphe Verschlüsselung, die Berechnungen auf verschlüsselten Daten ermöglicht

- Sichere Mehrparteienberechnung, die eine gemeinsame Datenverarbeitung zwischen mehreren Parteien ermöglicht, ohne die Rohdaten preiszugeben

- Vertrauenswürdige Ausführungsumgebungen (TEE), isolierte Bereiche in Prozessoren, in denen Daten sicher verarbeitet werden können.

Diese Methoden erweitern gemeinsam die Analysefähigkeiten von Organisationen und schützen gleichzeitig die Privatsphäre.

Überlegungen zur Post-Quanten-Ära

Fortschritte im Bereich des Quantencomputings stellen eine potenzielle Bedrohung für aktuelle Kryptografie- und Anonymisierungstechniken dar. Algorithmen, die heute als sicher gelten, könnten anfällig werden, sodass Angreifer in Zukunft zuvor geschützte Daten wieder identifizieren oder entschlüsseln könnten.

Unternehmen müssen sich auf diesen Wandel einstellen, indem sie die Widerstandsfähigkeit ihrer Anonymisierungs- und Verschlüsselungsmethoden gegenüber quantenfähigen Angriffen bewerten. Dazu gehört auch die Beurteilung der potenziellen Langlebigkeit von Datenschutzmaßnahmen in Szenarien der langfristigen Datenspeicherung und -verarbeitung.

Die aufkommende Post-Quanten-Kryptografie bietet Lösungen, die gegen Quantenangriffe resistent sind. Die proaktive Implementierung dieser Methoden gewährleistet, dass sensible Daten auch langfristig sicher bleiben und die Compliance und das Vertrauen auch bei Weiterentwicklung der Rechenkapazitäten gewahrt bleiben.

Fazit

Anonymisierung ist kein Compliance-Häkchen, sondern ein strategischer Enabler verantwortungsvoller Dateninnovation.

Kernbotschaften für Führungskräfte:

- Anonymisierung reduziert Risiken, eliminiert sie aber nicht.

- Governance & Auditfähigkeit sind entscheidend.

- Kontext und Zielsetzung bestimmen Methode und Tiefe.

- Technologien entwickeln sich rasant – KI und Privacy-preserving Ansätze prägen die Zukunft.

- Transparente Anonymisierung stärkt Vertrauen und Markenwert.

Die entscheidende Frage lautet daher nicht: „Haben wir unsere Daten anonymisiert?”, sondern:

„Steuern wir Anonymisierung als lebendigen, adaptiven Prozess?”

Das könnte Ihnen auch gefallen:

- IT-Buzzwords stellen nur Trends dar, keine Lösungen » Mehr erfahren

- Erfolgreiche Software Delivery: Wie man Hürden bei der Entwicklung überwindet » Mehr erfahren

- Wie Sie den richtigen IT-Dienstleister finden » Mehr erfahren